Siamo onesti: guardare una dashboard di sicurezza piena di log di errore è noioso. Guardare un gruppo di ragazzini combattere mostri interdimensionali in sella alle loro BMX è decisamente più emozionante.

Tuttavia, quando gestiamo la sicurezza IT delle aziende, ci rendiamo conto che le minacce che blocchiamo ogni giorno hanno personalità, comportamenti e livelli di distruttività spaventosamente simili alle creature che infestano Hawkins.

Abbiamo aperto il manuale di Dungeons & Dragons (e quello della Cybersecurity) per classificare le minacce moderne. Ecco quale mostro del Sottosopra corrisponde al malware che potrebbe attaccare la tua rete.

Il Demogorgone

Trojan Horse / Exploit Zero-Day

Il Mostro: È il predatore classico della prima stagione. Violento, imprevedibile, capace di strappare il tessuto della realtà per saltare fuori dal nulla e portarti nel suo mondo. Caccia solitario e quando ti prende, sei finito.

La Minaccia IT: Il Trojan (o un Exploit Zero-Day). Perché questa associazione? Proprio come il Demogorgone apre un portale nel muro del salotto, un Trojan apre una “backdoor” (porta di servizio) nel tuo sistema difensivo. Non bussa: sfrutta una debolezza che non sapevi di avere (come una parete sottile tra le dimensioni) per entrare. Una volta dentro, proprio come il mostro, agisce in modo distruttivo su un singolo target, creando il caos prima che tu possa capire da dove è arrivato.

Come sconfiggerlo

Non bastano le mazze chiodate (antivirus base). Serve un sistema di Intrusion Detection che senta l'odore del mostro prima che apra il portale.

I Democani

Computer Worms

Il Mostro: Non sono forti come il Demogorgone, ma sono veloci, viaggiano in branco e usano i tunnel sotterranei per sbucare ovunque. Se ne vedi uno, sai che ce ne sono altri cento in arrivo.

La Minaccia IT: I Worms (Vermi informatici). Perché questa associazione? La caratteristica principale dei Democani è che si muovono attraverso i tunnel sotto la città. I Worms fanno lo stesso: si muovono attraverso i “tunnel” della tua rete locale (LAN). A differenza dei virus classici, non hanno bisogno che tu clicchi su qualcosa. Si auto-replicano e saltano da un computer all’altro a velocità incredibile. Se un PC in contabilità viene infettato, in pochi minuti l’intero branco avrà infettato anche il magazzino e le vendite.

Come sconfiggerli

Segmentazione della rete. Bisogna chiudere i tunnel (VLAN) per impedire al branco di correre liberamente per tutta l'azienda.

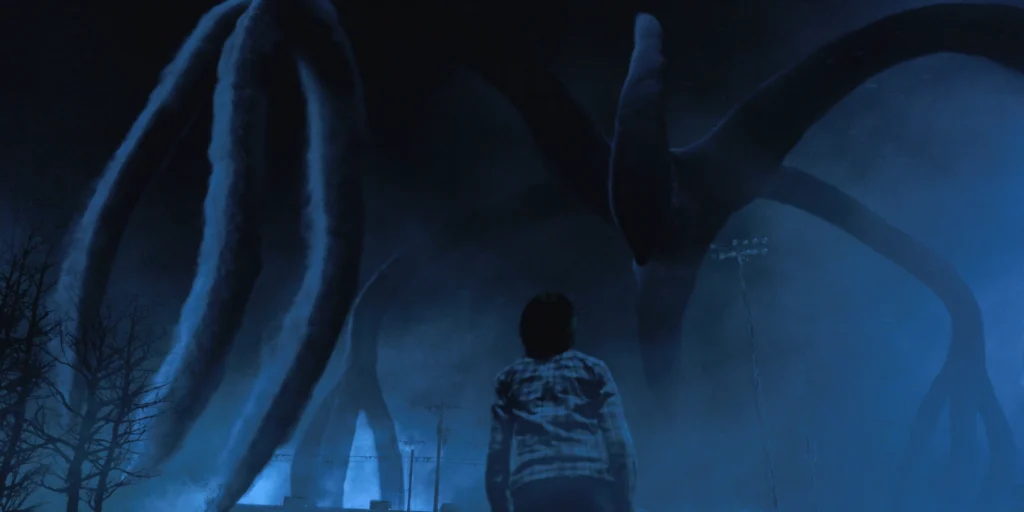

Il Mind Flayer

Botnet

Il Mostro: Un’entità gigantesca, fatta di fumo e ombra, che non attacca direttamente. Invece, infetta e controlla mentalmente centinaia di ospiti (ratti, persone) trasformandoli in un unico esercito che agisce all’unisono (l’alveare).

La Minaccia IT: La Botnet (rete di dispositivi zombie). Perché questa associazione? Il Mind Flayer non si sporca le mani; usa gli altri. Esattamente come un hacker che controlla una Botnet. Il malware infetta silenziosamente computer, telecamere, stampanti e server (i “posseduti”), che continuano a sembrare normali. Ma a un comando del “padrone”, tutti questi dispositivi si attivano simultaneamente per lanciare attacchi devastanti (DDoS) contro un obiettivo, travolgendolo con la forza del numero. Essere infettati dal Mind Flayer digitale significa che la tua azienda diventa inconsapevolmente un’arma nelle mani di qualcun altro.

Come sconfiggerlo

Monitoraggio del traffico in uscita. Se la tua stampante inizia a "parlare" troppo con un server in Russia, è posseduta. Va isolata (o scaldata in una sauna, come Billy).

Vecna

Ransomware

Il Mostro: È il cattivo definitivo. Intelligente, calcolatore, paziente. Non ti attacca subito: prima ti studia, scopre i tuoi segreti, i tuoi traumi, e ti tormenta psicologicamente. Quando colpisce, ti paralizza e ti distrugge dall’interno.

La Minaccia IT: Il Ransomware evoluto. Perché questa associazione? I vecchi virus erano stupidi. Vecna (il Ransomware moderno) è intelligente. Prima di cifrare i dati (paralizzare la vittima, proprio come fa Vecna sollevandola da terra), i criminali di oggi passano settimane nella tua rete. Ti studiano. Leggono le tue email. Rubano i tuoi segreti industriali (Data Exfiltration). E proprio come Vecna usa i tuoi traumi contro di te, gli hacker usano i tuoi dati rubati per ricattarti: “Paga o pubblichiamo tutto online”. È un attacco psicologico e strutturale che mira ad annientare l’azienda.

Come sconfiggerlo

La musica preferita di Max non basta. Serve un backup immutabile (che Vecna non può raggiungere) e una strategia Zero Trust che impedisca al mostro di entrare nella mente (Admin Privileges) del sistema.

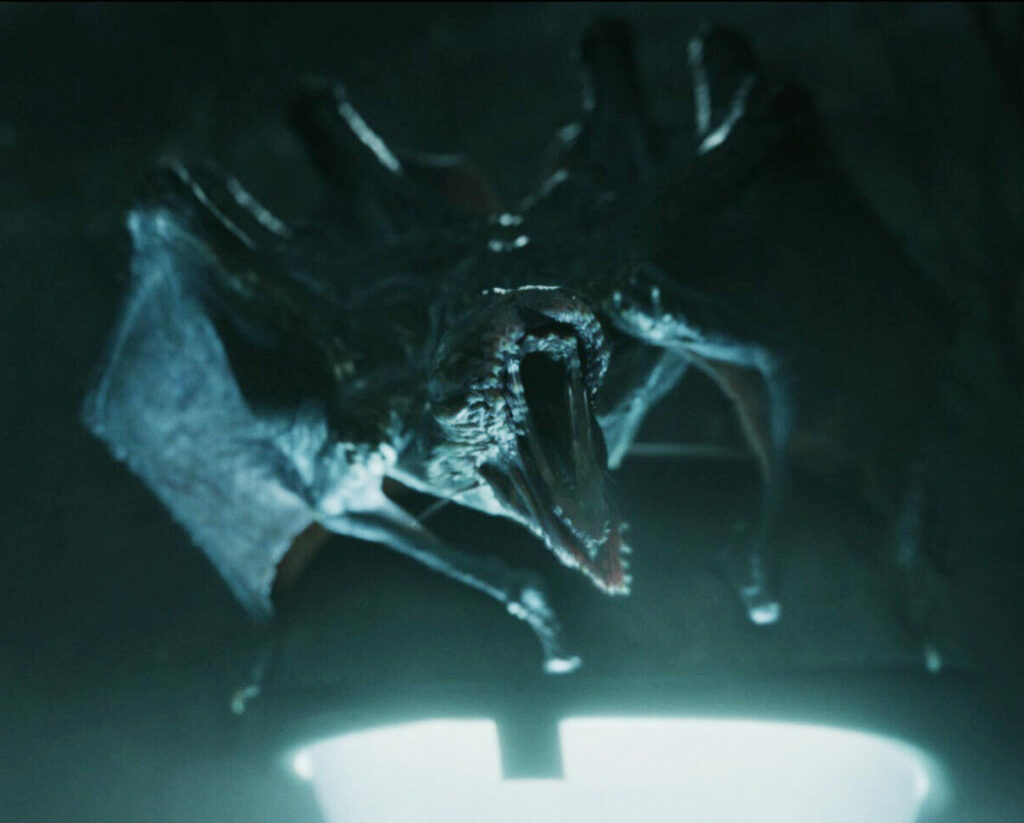

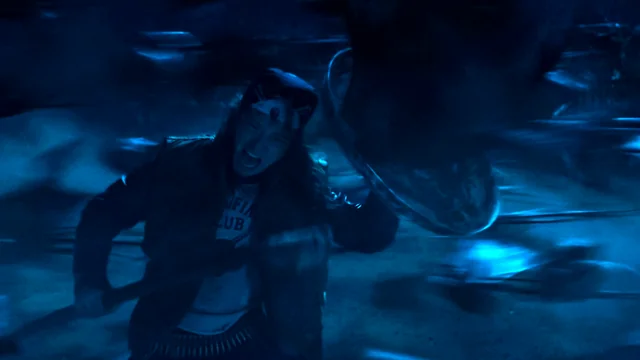

I Demo-bat

Alert Fatigue & Phishing a strascico

Il Mostro: Nella quarta stagione, questi pipistrelli non sono forti come Vecna, ma sono tantissimi. Volano in sciami, ti mordono, ti distraggono e, soprattutto, proteggono il “capo”. Eddie Munson (eroe!) muore proprio cercando di tenerli occupati.

La Minaccia IT: L’Alert Fatigue (Fatica da avvisi) o il Phishing massivo. Perché questa associazione? I Demo-bat hanno uno scopo tattico: creare confusione. Negli attacchi moderni, gli hacker spesso lanciano migliaia di piccoli attacchi a basso rischio o inviano ondate di spam per far “suonare tutti gli allarmi”. Il team IT viene sommerso da notifiche (i morsi dei pipistrelli), perde tempo a gestirle e si stanca. Mentre sono distratti a combattere lo sciame, non notano che la vera minaccia (Vecna) sta entrando dalla porta principale.

Come sconfiggerli

Non serve combattere ogni pipistrello a mano. Servono sistemi AI che filtrano il "rumore" e ti mostrano solo gli attacchi veri.

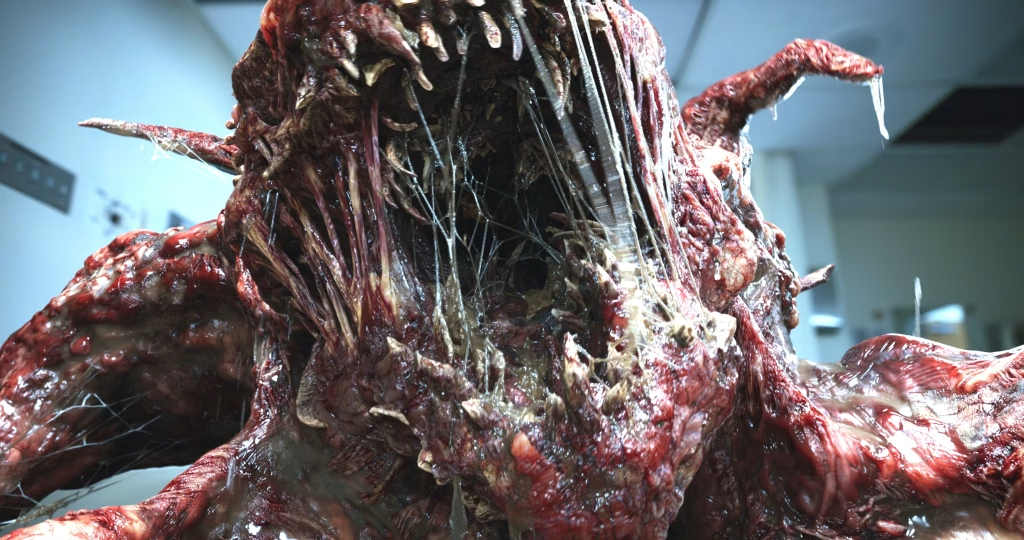

Il Mostro dell’Ospedale

Insider Threat (La minaccia interna)

Il Mostro: Quell’ammasso gelatinoso che insegue Nancy e Jonathan nell’ospedale. La cosa terrificante è come si forma: è composto dai corpi sciolti di Bruce e Tom, due colleghi di lavoro dei protagonisti (giornalisti dell’Hawkins Post).

La Minaccia IT: L’Insider Threat (Minaccia Interna). Perché questa associazione? Il mostro non è arrivato da fuori; era già dentro l’edificio. Aveva la faccia di persone di cui ti fidavi. Nel mondo aziendale, l’Insider Threat è uno dei pericoli maggiori: un dipendente scontento che vende i dati, o un collega ignaro (come i “posseduti”) il cui account è stato compromesso. Il sistema di sicurezza li lascia passare perché hanno il badge legittimo (le credenziali), ma una volta uniti alla rete malevola, diventano un mostro informe difficile da fermare perché “conosce la strada”.

Come sconfiggerlo

Limita gli accessi allo stretto necessario affinché un singolo account compromesso non possa infettare l'intera rete.

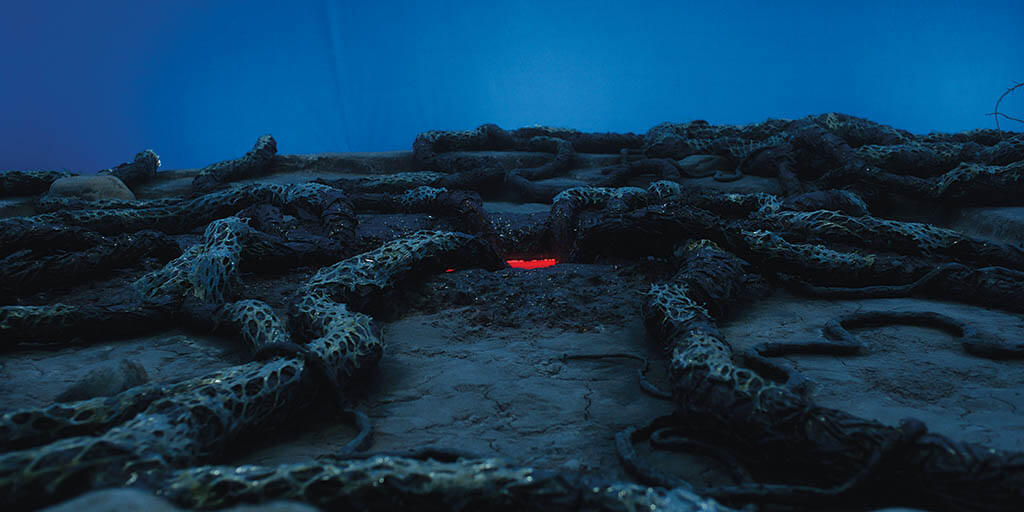

Le Viti

Keylogger & Network Sniffers

Il Mostro: Quella vegetazione viscida che ricopre tutto il Sottosopra. Sembrano piante morte, ma sono vive. Se ne calpesti una, tutti i mostri della dimensione sanno esattamente dove sei. Sono il sistema nervoso centrale dell’alveare.

La Minaccia IT: Keylogger e Network Sniffers. Perché questa associazione? Le viti non ti uccidono direttamente, ti tracciano. La loro funzione è la sorveglianza. Un Keylogger installato sul tuo PC o uno Sniffer nella tua rete fanno la stessa cosa: restano in silenzio e “sentono” ogni passo che fai (ogni tasto che premi, ogni password che digiti). Appena “calpesti” il tasto Invio su un sito bancario, il segnale viaggia attraverso i tralci fino al Mind Flayer (l’Hacker), che ora sa esattamente dove sei e come colpirti.

Come sconfiggerle

Attenzione a dove metti i piedi (o clicchi). E usa una VPN criptata per non farti sentire dalle viti.

Ti serve una squadra di alleati

Non un eroe solitario

In Stranger Things, nessuno sopravvive da solo. Hopper ha bisogno di Joyce, Undici ha bisogno di Mike e dei suoi amici. Nella sicurezza informatica è lo stesso. Non esiste un singolo software “magico” che ti protegge da tutto.

Serve una Squadra di alleati:

Un Firewall potente (Undici).

Un sistema di Monitoring attento (Will che sente il pericolo).

Una Strategia chiara (Nancy e Robin che indagano).

E un partner IT affidabile che guidi il gruppo (il tuo Steve Harrington preferito).

La tua azienda è pronta ad affrontare il Sottosopra o state ancora giocando a D&D in cantina senza protezioni?